A Oracle Cloud tem um foco bem diferenciado na parte de segurança, até por ser um ambiente mais simplificado, suas configurações de segurança tem alguns pontos de fácil implementação.

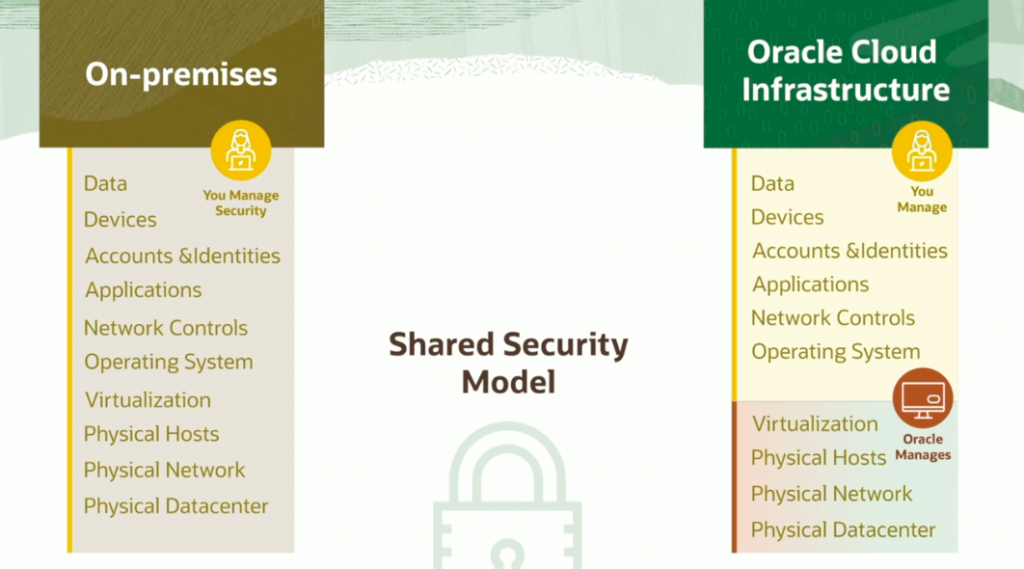

Abaixo vou ilustrar uma introução básica sobre o modelo de segurança compartilhado geralmente utilizado nas Clouds em geral.

Modelo de Responsabilidade de Segurança Compartilhado

Introdução ao Modelo de Responsabilidade de Segurança Compartilhada

O modelo de responsabilidade de segurança compartilhada é um princípio fundamental no contexto de serviços em nuvem. Ele delineia as responsabilidades distintas entre o provedor de serviços em nuvem e o cliente, assegurando que ambos compreendem e executam suas respectivas tarefas para manter a segurança e a conformidade do ambiente. Esse modelo é crucial, pois reconhece que a segurança é uma responsabilidade coletiva e que ambas as partes devem colaborar para mitigar riscos e proteger dados.

Exemplos de Modelos de Responsabilidade de Segurança Compartilhada

- Infraestrutura como Serviço (IaaS)

- Responsabilidade do Provedor de Serviços (PS):

- Segurança física dos data centers onde os servidores estão hospedados.

- Hardware e software de virtualização, garantindo que a infraestrutura subjacente seja segura e que quaisquer vulnerabilidades sejam tratadas rapidamente.

- A segurança da rede e a proteção contra DDoS no nível da infraestrutura.

- Responsabilidade do Cliente:

- Gerenciamento do sistema operacional, patches e atualizações de software.

- Configuração da rede virtual, incluindo firewalls e regras de segurança.

- Controle de acesso e gerenciamento de identidades, assegurando que apenas usuários autorizados possam acessar recursos.

- Criptografia de dados em repouso e em trânsito.

- Plataforma como Serviço (PaaS)

- Responsabilidade do Provedor de Serviços (PS):

- Gerenciamento do sistema operacional subjacente, patches e atualizações.

- Segurança da plataforma de desenvolvimento, incluindo servidores de aplicação e banco de dados.

- Implementação de controles de segurança e conformidade para as ferramentas fornecidas na plataforma.

- Responsabilidade do Cliente:

- Configuração e gestão das aplicações desenvolvidas na plataforma.

- Gerenciamento de dados, incluindo criptografia e controle de acesso.

- Implementação de medidas de segurança nas aplicações, como autenticação, autorização e auditoria.

- Software como Serviço (SaaS)

- Responsabilidade do Provedor de Serviços (PS):

- Segurança da aplicação SaaS, incluindo patches, atualizações e manutenção.

- Proteção dos dados armazenados na aplicação, garantindo que sejam criptografados e protegidos contra acessos não autorizados.

- Disponibilidade e confiabilidade da aplicação, assegurando que ela esteja operacional e acessível.

- Responsabilidade do Cliente:

- Gerenciamento de usuários e controle de acesso, garantindo que apenas usuários autorizados possam acessar a aplicação.

- Configuração de segurança dentro da aplicação, como políticas de senha e autenticação multifator.

- Monitoramento de uso e comportamento, identificando e respondendo a atividades suspeitas.

O modelo de responsabilidade de segurança compartilhada é vital para uma operação segura e eficiente na nuvem. Compreender e implementar corretamente esse modelo permite que tanto os provedores de serviços quanto os clientes trabalhem juntos para criar um ambiente seguro e resiliente, minimizando riscos e garantindo a proteção dos dados e serviços.

Modelo de Responsabilidade Compartilhada da Oracle Cloud

O modelo de responsabilidade compartilhada da Oracle Cloud divide as tarefas de segurança e conformidade entre a Oracle e os clientes. A compreensão clara dessas responsabilidades é crucial para garantir um ambiente de nuvem seguro e eficiente.

Responsabilidades da Oracle:

- Segurança Física: Proteção das instalações de data centers, incluindo controle de acesso físico, vigilância e monitoramento ambiental.

- Infraestrutura: Manutenção e proteção do hardware e software que compõem a infraestrutura da nuvem.

- Rede: Segurança da rede que conecta os data centers e os serviços de nuvem, incluindo proteção contra ataques DDoS e outras ameaças de rede.

- Hipervisor: Segurança do hipervisor que gerencia as máquinas virtuais e isola as diferentes instâncias dos clientes.

Responsabilidades do Cliente:

- Dados: Proteção e criptografia dos dados armazenados e em trânsito, gerenciamento de backup e recuperação de dados.

- Aplicativos: Segurança dos aplicativos implantados na nuvem, incluindo patches, atualizações e configuração segura.

- Identidade e Acesso: Gerenciamento de identidades, autenticação de usuários, configuração de permissões e controles de acesso.

- Configurações de Segurança: Definição e aplicação de políticas de segurança, configuração de firewalls, redes virtuais e outros mecanismos de segurança na nuvem.

Comparação com o Modelo On-Premise

Modelo On-Premise

No modelo on-premise, a organização é inteiramente responsável por todos os aspectos da infraestrutura de TI, desde a instalação física até a segurança de dados e aplicativos.

- Infraestrutura Física: A empresa deve adquirir, instalar e manter hardware (servidores, roteadores, switches, etc.) e garantir a segurança física das instalações.

- Gerenciamento de Rede: Responsabilidade completa pela configuração, manutenção e segurança da rede interna, incluindo firewalls, roteadores e switches.

- Hardware e Software: Instalação, configuração, manutenção e atualização de todo o hardware e software utilizado, incluindo sistemas operacionais e aplicativos.

- Segurança de Dados: Proteção e criptografia de dados, backup, recuperação e políticas de retenção de dados.

- Conformidade e Auditoria: Garantir que todas as operações de TI estejam em conformidade com regulamentações aplicáveis e realizar auditorias regulares.

Resumo das Diferenças

- Oracle Cloud: A responsabilidade pela segurança é dividida entre a Oracle (infraestrutura, rede, hipervisor) e o cliente (dados, aplicativos, identidade e acesso, configurações de segurança).

- On-Premise: A organização é inteiramente responsável por todas as camadas de segurança e manutenção da infraestrutura.

Essa divisão de responsabilidades na Oracle Cloud permite que as empresas aproveitem a infraestrutura segura e gerenciada da Oracle, concentrando-se mais em suas operações e menos na manutenção e segurança de TI.

Segurança em Camada de Profundidade da Oracle Cloud

A Oracle Cloud utiliza o conceito de segurança em camada de profundidade, ou Defense in Depth.

A segurança em camada de profundidade é uma abordagem estratégica de segurança que utiliza múltiplas camadas de defesa para proteger nossos dados e recursos críticos contra ameaças e ataques. Essa estratégia é baseada no princípio de que nenhuma medida de segurança isolada é infalível. Assim, implementamos várias camadas de proteção que trabalham juntas, aumentando a resiliência e a segurança geral do sistema. Vamos explorar cada uma dessas camadas em detalhes.

1. Segurança Física

A primeira linha de defesa na segurança em camada de profundidade é a segurança física dos data centers da Oracle. Isso envolve:

- Controle de Acesso: Apenas pessoal autorizado pode entrar nos data centers, e isso é rigorosamente monitorado.

- Monitoramento Ambiental: Proteção contra desastres naturais, falhas de energia e outras ameaças físicas.

A proteção física é fundamental, pois qualquer comprometimento nessa camada pode levar a brechas em todas as outras camadas subsequentes.

2. Segurança de Rede

A próxima camada é a segurança de rede, que inclui:

- Firewalls: Barrando tráfego não autorizado e prevenindo ataques de rede.

- Segurança de Perímetro: Utilização de IDS/IPS (Sistemas de Detecção/Prevenção de Intrusões) para identificar e bloquear atividades maliciosas.

- Proteção contra DDoS: Medidas para mitigar ataques de negação de serviço distribuída, garantindo que nossos serviços permaneçam disponíveis mesmo sob ataque.

Estas medidas garantem que o tráfego de rede seja monitorado e controlado, protegendo nossos sistemas contra invasões e acessos não autorizados.

3. Segurança de Infraestrutura

A infraestrutura da Oracle Cloud também é protegida por várias camadas de segurança:

- Hipervisor Seguro: Isolamento eficaz das máquinas virtuais, impedindo que uma VM comprometida afete outras.

- Patching e Atualizações: Aplicação regular de patches e atualizações de segurança para corrigir vulnerabilidades conhecidas.

Manter a infraestrutura segura é essencial para prevenir ataques que possam explorar vulnerabilidades do hardware ou do software base.

4. Segurança de Aplicação

Para as aplicações que rodamos na Oracle Cloud, a segurança também é crítica:

- Gestão de Identidade e Acesso (IAM): Controle de acesso baseado em funções (RBAC), autenticação multifator (MFA) e políticas de segurança robustas.

- Configuração Segura: Adoção de práticas recomendadas de configuração para minimizar vulnerabilidades nos aplicativos.

Essas medidas garantem que apenas usuários autorizados possam acessar e modificar os aplicativos, reduzindo o risco de comprometimento interno.

5. Segurança de Dados

Os dados são o coração de nossos sistemas e precisam ser protegidos adequadamente:

- Criptografia: Criptografia de dados em repouso e em trânsito utilizando algoritmos robustos.

- Gerenciamento de Chaves: Uso de serviços de gerenciamento de chaves (KMS) para controlar e proteger chaves criptográficas.

A criptografia assegura que, mesmo que os dados sejam interceptados, eles não possam ser lidos ou utilizados por pessoas não autorizadas.

6. Monitoramento e Resposta a Incidentes

Uma camada crucial é a capacidade de monitorar e responder a incidentes:

- Logs e Monitoramento: Coleta e análise contínua de logs de segurança para detectar atividades suspeitas.

- Resposta a Incidentes: Planos e procedimentos bem definidos para responder rapidamente a incidentes de segurança.

Monitorar constantemente nosso ambiente nos permite detectar e responder rapidamente a possíveis ameaças, minimizando o impacto de qualquer incidente de segurança.

7. Conformidade e Governança

Finalmente, mas não menos importante, temos a conformidade e a governança:

- Políticas de Segurança: Implementação de políticas e controles de segurança alinhados com padrões e regulamentações de conformidade.

- Auditorias e Relatórios: Realização de auditorias regulares e geração de relatórios para garantir a conformidade contínua com as normas aplicáveis.

Estas práticas ajudam a garantir que estamos seguindo as melhores práticas e cumprindo com todas as exigências legais e regulatórias.

Em resumo, a segurança em camada de profundidade da Oracle Cloud é uma abordagem abrangente e multifacetada que integra várias medidas de segurança em diferentes níveis. Desde a segurança física dos data centers até a proteção avançada de dados e o monitoramento constante, cada camada trabalha em conjunto para criar um ambiente de nuvem seguro e resiliente.

Entender e implementar essa estratégia é fundamental para qualquer profissional de TI que deseja garantir a segurança e a conformidade de seus sistemas na nuvem.

Você é responsável pela segurança na nuvem. O que isso significa? Significa que você é responsável pelos dados, pelos endpoints (dispositivos móveis ou PCs que acessam os serviços), pela gestão de contas e acesso, e pela gestão de identidades e acessos. Além disso, se você está utilizando sistemas operacionais, deve garantir que eles estejam atualizados e devidamente corrigidos. Esse é o modelo na nuvem: algumas responsabilidades são transferidas para o provedor de nuvem e outras permanecem com você.

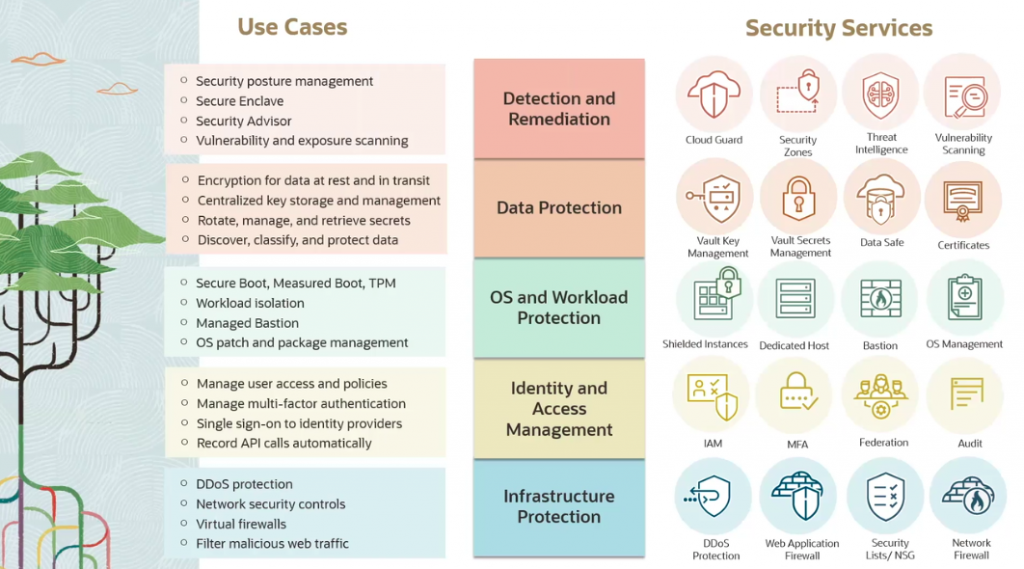

Vamos agora explorar o portfólio de segurança da OCI. Neste slide, apresento os casos de uso e os serviços disponíveis na OCI, para que você compreenda não apenas os serviços, mas também o contexto em que operam.

O primeiro serviço é o Web Application Firewall (WAF), que protege aplicações contra tráfego malicioso e indesejado da internet. Ele pode ajudar a mitigar ataques DDoS na camada 7. Também temos o serviço de firewall de rede, que monitora sua rede para atividades maliciosas e pode ajudar na detecção e prevenção de intrusões. Esta camada é toda sobre a proteção da infraestrutura.

A camada acima desta é sobre a gestão de identidade e acesso, que lida principalmente com seus usuários que têm acesso aos seus sistemas. Quem são esses usuários e qual nível de acesso eles têm? Que permissões eles possuem nos seus sistemas?

Temos também serviços como a autenticação multifator (MFA). A MFA é um método de autenticação que requer o uso de mais de um fator para verificar a identidade de um usuário. Há ainda outros serviços nesta camada.

A próxima camada é sobre proteção do sistema operacional e das cargas de trabalho. Assim como nas camadas anteriores, esta camada também possui muitos serviços. Vou tocar rapidamente em alguns deles. As instâncias protegidas são um tipo de máquina virtual que oferece segurança adicional para clientes que precisam atender a requisitos rigorosos de conformidade e segurança.

Por exemplo, uma das características das instâncias protegidas é o Secure Boot. O que ele faz é que, quando uma VM é iniciada, ela usa apenas software confiável devido ao Secure Boot. Há várias outras características também.

Temos também o serviço de host dedicado de VM, que é uma máquina bare metal single-tenant dedicada a você, onde você pode executar suas VMs. E temos o serviço de Gerenciamento de SO (OS Management), que monitora e gerencia atualizações e patches, não apenas para uma única máquina, mas literalmente para milhares de máquinas, em escala. Esta camada é toda sobre proteção do sistema operacional e das cargas de trabalho.

A próxima camada é sobre proteção de dados, que é extremamente crítica. Os dois primeiros componentes que você vê aqui estão relacionados a um serviço chamado Vault. Este serviço ajuda a gerenciar centralmente as chaves de criptografia que protegem seus dados e as credenciais secretas, como senhas, que você usa para acessar recursos.

Também temos um serviço de certificados, que permite criar e gerenciar autoridades certificadoras (CAs) e os próprios certificados. Esta camada é toda sobre serviços que ajudam a atender aos casos de uso para proteção de dados.

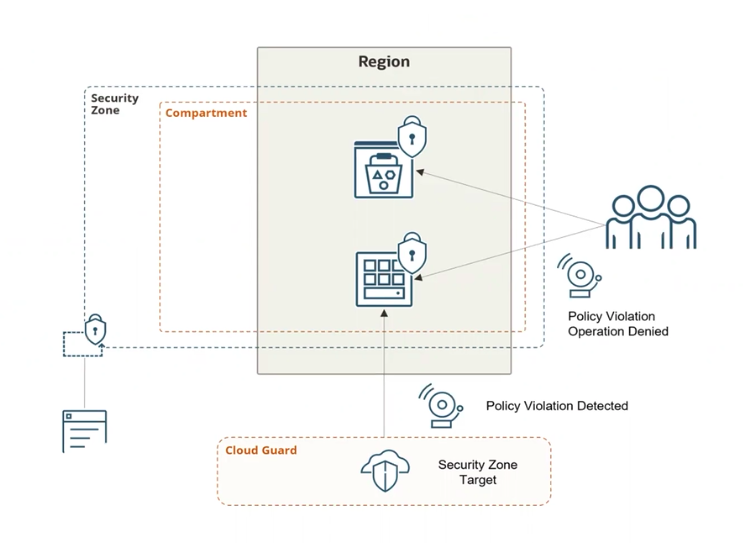

Finalmente, temos a camada de detecção e remediação, também conhecida como gerenciamento da postura de segurança na nuvem (Cloud Security Posture Management). A ideia é melhorar a postura de segurança de uma organização. Os serviços aqui monitoram continuamente seu ambiente e, se detectarem qualquer tipo de configuração incorreta ou atividades de usuários/operadores, podem notificar você e até remediar automaticamente o problema. O primeiro serviço listado aqui é o Cloud Guard, que faz o gerenciamento da postura de segurança na nuvem.

Há também o serviço de Security Zones. Pense nisso como compartimentos designados como zonas seguras que cumprem com as políticas de segurança da Oracle. Você pode definir políticas como “recursos não podem ter acesso público”, “criptografia é necessária”, etc. E os recursos que você define nessas zonas de segurança irão cumprir essas políticas de segurança.

Em resumo, esta é uma visão geral muito elevada dos serviços de segurança. Espero que isso tenha fornecido uma boa visão de como esses serviços de segurança são categorizados com base nos casos de uso e como são implementados nessa mecânica de defesa em profundidade, onde a segurança está embutida em diferentes camadas da infraestrutura.

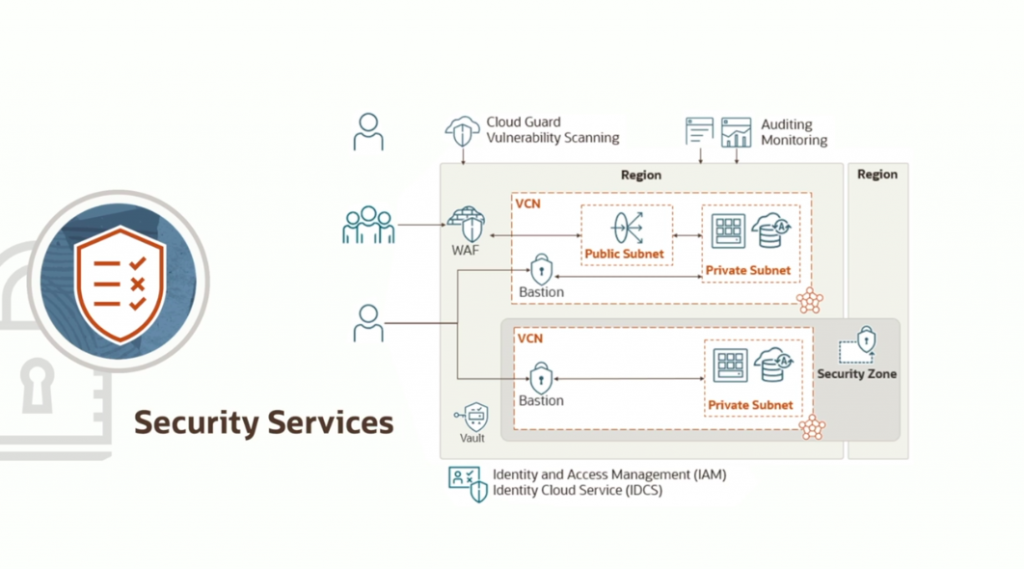

Então, como tudo isso funciona? Como você pode ver neste gráfico, você tem um ambiente onde possui algumas redes virtuais e está usando vários serviços de segurança, seja varredura de vulnerabilidades, auditoria, serviço de bastion, Vault ou o serviço de gerenciamento de identidade e acesso.

Nas próximas lições, entraremos em muitos desses serviços em detalhes. Mas lembre-se, temos um conjunto muito amplo e extenso de serviços de segurança. Então, recapitulando, na nuvem, quando você migra para a nuvem, basicamente obtém esse modelo de segurança compartilhada, e você é responsável por alguns aspectos de segurança enquanto o provedor de nuvem cuida de outros aspectos.

E a segurança não é apenas um serviço ou um complemento. Existe um conjunto extenso de serviços disponíveis em diferentes camadas da infraestrutura. Vimos alguns deles. Nas próximas lições, vamos explorar alguns desses em maiores detalhes.

CLOUD GUARD

Oracle Cloud Guard: Um Guia Técnico Detalhado

Oracle Cloud Guard, uma funcionalidade única disponível dentro da Oracle Cloud Infrastructure (OCI).

O que é o Oracle Cloud Guard?

O Oracle Cloud Guard é um serviço que se enquadra na categoria de Gerenciamento de Postura de Segurança na Nuvem (Cloud Security Posture Management). Ele ajuda a monitorar e identificar potenciais problemas de segurança e, em seguida, remediá-los. Um aspecto particularmente interessante do Cloud Guard é sua capacidade de automatizar completamente a remediação.

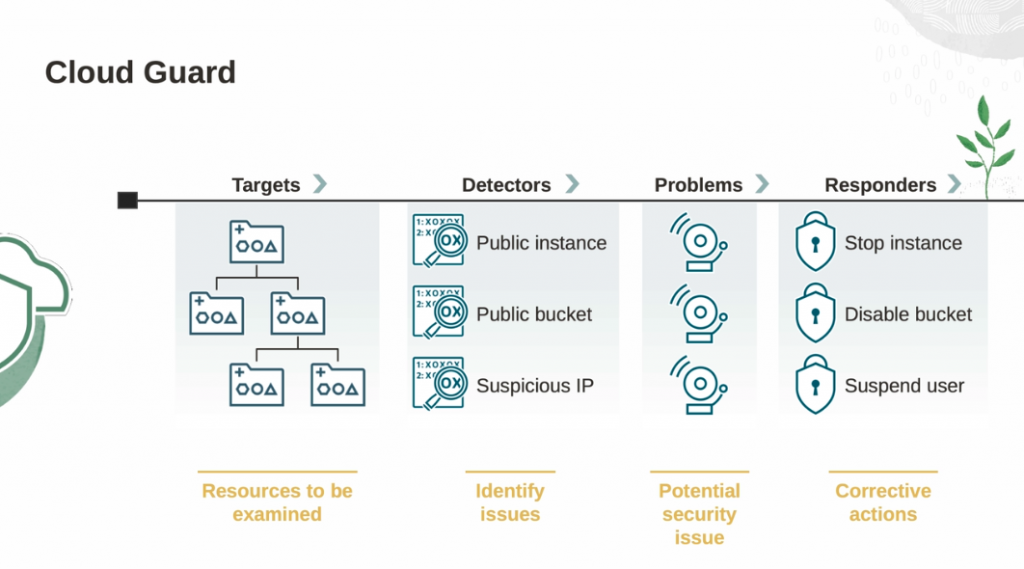

Principais Aspectos do Cloud Guard

O Cloud Guard opera em dois aspectos principais:

- Detecção de Problemas: A detecção pode ser feita de várias maneiras, incluindo a verificação de configurações e o monitoramento de atividades.

- Aplicação de Respostas: A resposta a problemas detectados pode ser automatizada, aplicando correções imediatamente.

Como Funciona na Prática?

1. Especificação de Alvos

O primeiro passo é especificar um alvo (target). Um alvo define o escopo dos recursos a serem examinados. Alvos podem ser compartimentos da OCI e seus compartimentos filhos. Em outras palavras, um alvo nada mais é do que os recursos a serem examinados.

2. Detectores

Detectores são componentes do Cloud Guard que identificam problemas com recursos ou ações de usuários e alertam quando um problema é encontrado. Por exemplo, se houver uma instância pública onde não deveria haver, ela será sinalizada. Se houver um bucket público, ele também será sinalizado.

3. Problemas

Problemas são potenciais questões de segurança. Eles funcionam como notificações de que uma configuração ou atividade é uma potencial questão de segurança.

4. Respondedores

Respondedores fornecem notificações e ações corretivas para problemas de segurança. Por exemplo, se uma instância estiver pública, você pode pará-la. Se um bucket estiver público, você pode desativá-lo ou torná-lo privado. Você pode decidir quais tipos de respondedores deseja utilizar.

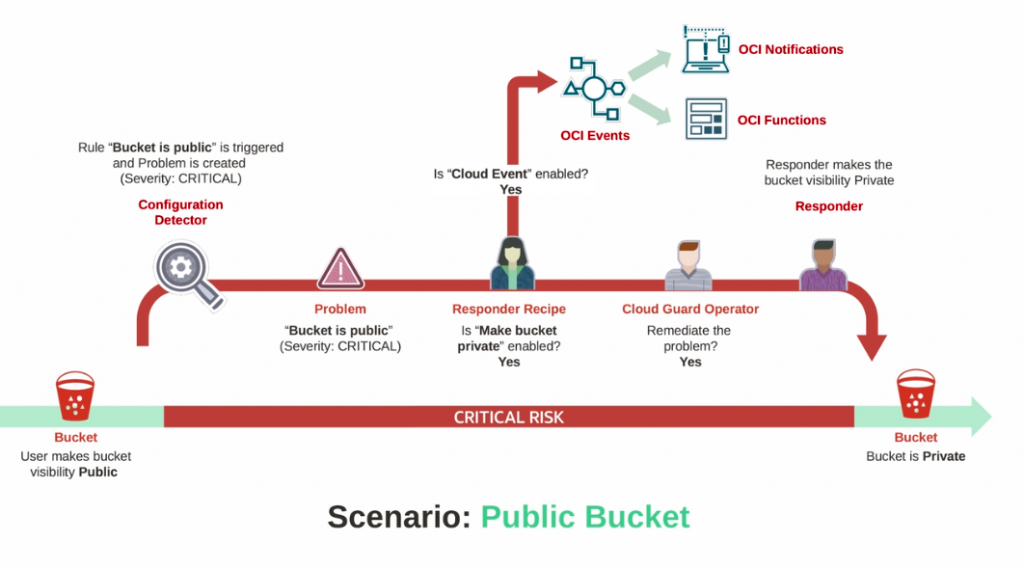

Cenário de Exemplo

Considere um bucket público que você deseja tornar privado para alinhar com sua postura de segurança. Primeiro, o Cloud Guard monitora a configuração do bucket no compartimento em questão. Se o bucket for público, o Cloud Guard aciona um alerta indicando um problema crítico.

Fluxo de Trabalho

- Detecção: O Cloud Guard detecta o bucket público e cria um problema, atribuindo um risco crítico e notificando sobre isso.

- Resposta: Os respondedores verificam se estão habilitados para esse tipo de problema. Se sim, podem desencadear eventos na nuvem, notificações ou acionar funções OCI (serverless), como enviar uma mensagem no Slack.

- Remediação: Um operador do Cloud Guard, seguindo uma política escrita, verifica se tem permissão para remediar o problema. Se permitido, o Cloud Guard torna o bucket privado, resolvendo o risco crítico e restaurando a segurança.

Benefícios do Cloud Guard

O Cloud Guard permite detectar e corrigir automaticamente problemas de segurança, oferecendo um fluxo de trabalho transparente e eficiente. Isso ajuda a manter a postura de segurança da sua infraestrutura na nuvem de forma automatizada e contínua.

Em resumo, o Oracle Cloud Guard é um serviço de Gerenciamento de Postura de Segurança na Nuvem que monitora, identifica e remedia problemas de segurança, com a capacidade de automação completa das respostas. Esperamos que esta lição tenha sido útil.

Para mais detalhes, consulte a documentação do Oracle Cloud Guard.

Security Zones e Security Advisor

Vamos explorar esses dois serviços cruciais para a segurança na OCI de maneira detalhada e técnica.

Security Zones

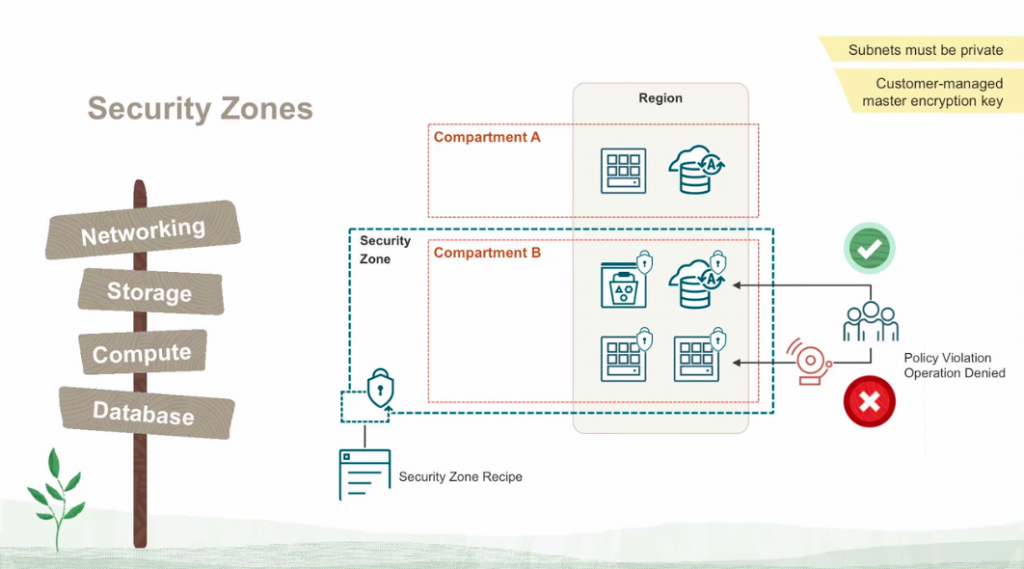

O que são Security Zones?

Security Zones são locais configurados dentro da sua infraestrutura onde a segurança não pode ser desabilitada. Basicamente, uma Security Zone é um compartimento designado onde um conjunto específico de políticas de segurança, chamadas de “receitas de Security Zone”, são aplicadas e rigorosamente reforçadas. Essas políticas são projetadas para garantir que todos os recursos dentro desse compartimento sigam as melhores práticas de segurança.

Funcionamento das Security Zones

Para entender melhor, imagine que você tem dois compartimentos, compartimento A e compartimento B. Você pode designar o compartimento B como uma Security Zone. Isso significa que qualquer recurso criado ou movido para o compartimento B deve cumprir com as políticas de segurança definidas.

As políticas podem abranger diversos serviços principais, incluindo:

- Networking: Por exemplo, se a política exigir que todas as sub-redes sejam privadas, qualquer tentativa de criar uma sub-rede pública será negada.

- Armazenamento: As políticas podem exigir que todas as chaves de criptografia sejam gerenciadas pelo cliente. Se um usuário tentar usar chaves gerenciadas pelo provedor, a operação será negada.

- Computação e Bancos de Dados: Políticas específicas podem ser aplicadas para garantir a segurança desses serviços.

Analogia com um Cofre Seguro

Pense na sua tenancy (locação) como sua casa. Nem tudo na sua casa precisa de segurança máxima, mas alguns itens, como passaportes, documentos importantes e joias, são guardados em um cofre seguro. Da mesma forma, nem todos os recursos na sua tenancy precisam de segurança máxima, mas aqueles que precisam devem estar em uma Security Zone. Esses recursos terão políticas rígidas aplicadas a eles, e qualquer violação dessas políticas resultará na negação da operação.

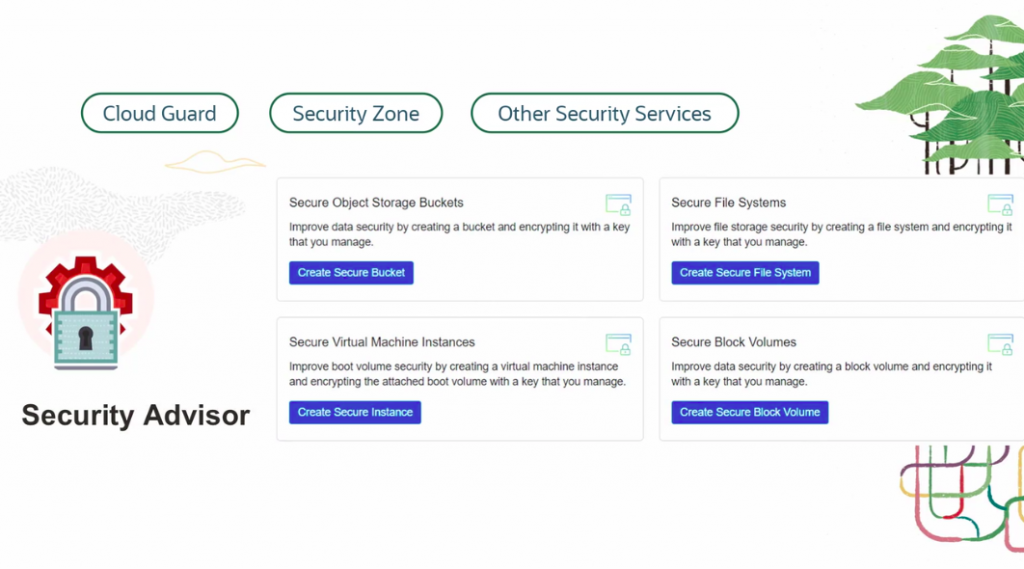

Security Advisor

O que é o Security Advisor?

O Security Advisor é um serviço unificado que combina as funcionalidades do Cloud Guard, Security Zone e outros serviços de segurança da OCI em uma solução coesa. Ele fornece uma visão abrangente de como a segurança deve ser gerenciada na OCI, orientando os usuários através das melhores práticas e requisitos de segurança.

Funcionalidades do Security Advisor

O Security Advisor oferece suporte para vários serviços, incluindo:

- Armazenamento de Objetos e Arquivos: Por exemplo, ele pode garantir que os buckets de armazenamento não sejam públicos.

- Volumes de Bloco e Máquinas Virtuais: Políticas podem ser aplicadas para garantir o uso de chaves de criptografia gerenciadas pelo cliente.

O Security Advisor guia os usuários no processo de criação e configuração de recursos em uma Security Zone, garantindo que todas as etapas e requisitos de segurança sejam cumpridos.

Exemplo Prático

Um exemplo prático seria a criação de um bucket de armazenamento. O Security Advisor não só verifica se o bucket atende aos requisitos de segurança, como também orienta o usuário sobre como configurá-lo corretamente, desde o uso de chaves gerenciadas pelo cliente até a configuração de políticas de acesso.

O Security Zones são compartimentos designados onde a segurança é reforçada e não pode ser desabilitada. O Security Advisor combina várias capacidades de segurança, incluindo Security Zone e Cloud Guard, para fornecer uma abordagem coesa e integrada de segurança na OCI.

Um modelo de cenário usando Security Zone

Referências

Para mais detalhes, você pode consultar a documentação oficial da Oracle:

Conceitos Básicos de Criptografia na Oracle Cloud Infrastructure (OCI)

Vamos explorar o que é a criptografia, os diferentes tipos de algoritmos de criptografia, o que significa criptografia simétrica versus criptografia assimétrica, entre outros tópicos. Vamos começar com os conceitos básicos.

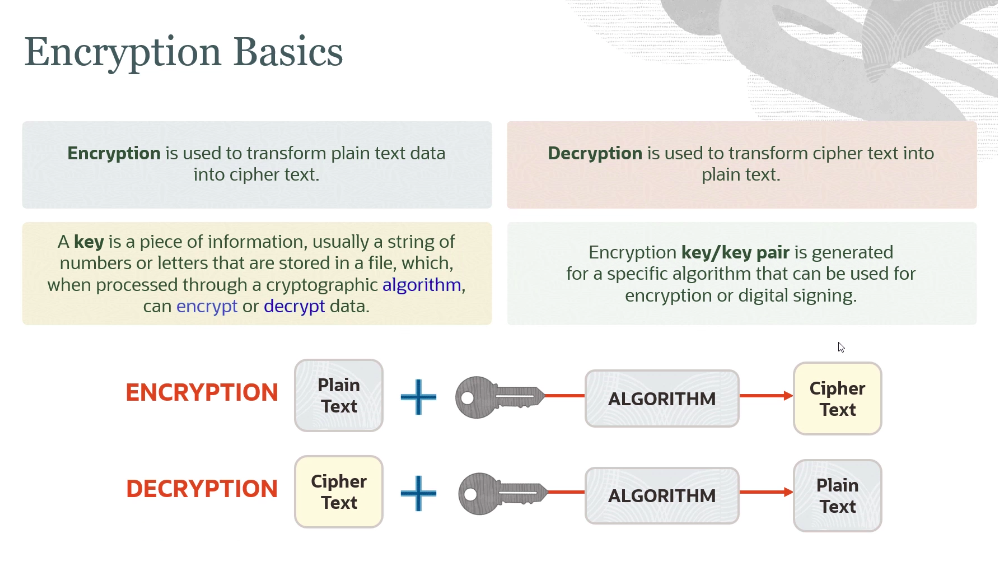

O que é Criptografia?

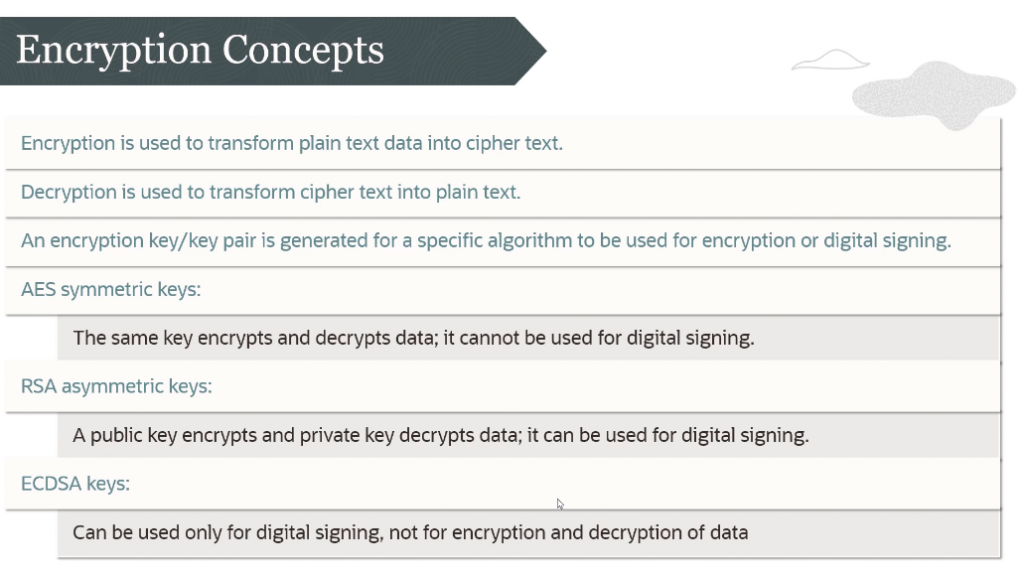

A criptografia é usada para transformar dados em texto claro (plaintext) em texto cifrado (ciphertext). Texto cifrado significa uma série de letras e números aleatórios que os humanos não conseguem entender. Texto claro é legível, mas uma vez criptografado, ele se torna ilegível sem a chave correta.

Criptografia e Descriptografia

A criptografia transforma o texto claro em texto cifrado, enquanto a descriptografia é o processo reverso que transforma o texto cifrado de volta em texto claro. Para realizar esses processos, utilizamos um componente essencial chamado chave (key). Uma chave é uma sequência de números ou letras que, quando processada através de um algoritmo criptográfico, pode criptografar ou descriptografar dados.

Chave de Criptografia e Par de Chaves

Uma chave de criptografia ou par de chaves é gerado para um algoritmo específico e pode ser usado para criptografia e, em alguns casos, para assinatura digital. O processo visualmente funciona assim:

- Criptografia: Você pega os dados em texto claro e usa a chave gerada para um algoritmo específico, convertendo-os em texto cifrado.

- Descriptografia: O texto cifrado é transformado de volta em texto claro usando a mesma chave (no caso de criptografia simétrica) ou uma chave diferente (no caso de criptografia assimétrica).

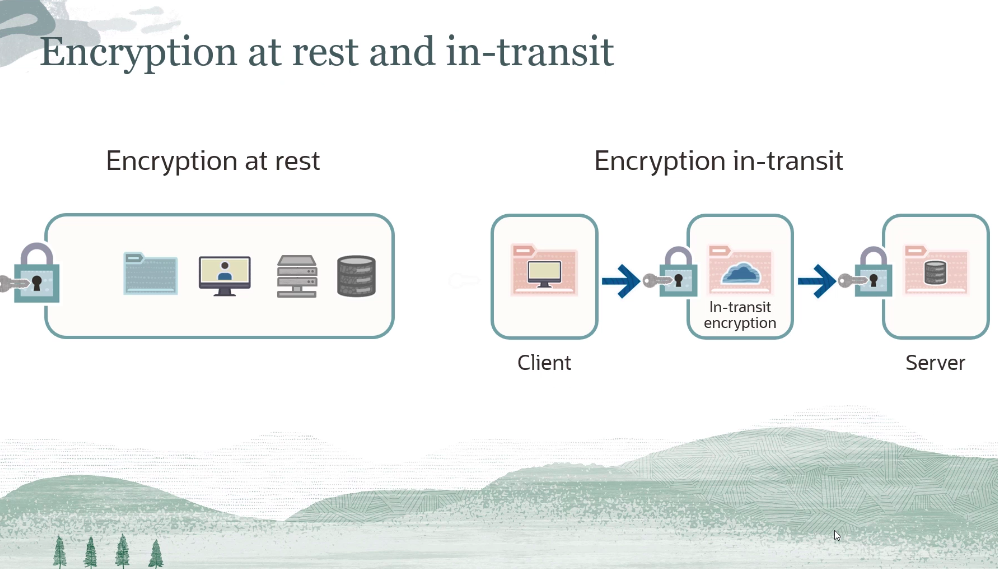

Criptografia em Repouso e em Trânsito

Criptografia em Repouso

Dados em repouso são aqueles armazenados em um dispositivo físico, como um servidor, banco de dados ou conta de armazenamento. A criptografia de dados em repouso garante que os dados sejam ilegíveis sem as chaves necessárias para descriptografá-los. Se um atacante obtiver um disco rígido com dados criptografados, ele não conseguirá ler esses dados sem acesso às chaves de criptografia.

Criptografia em Trânsito

Dados em trânsito são aqueles que se movem de um local para outro, como pela internet ou através de uma rede privada. A criptografia em trânsito protege os dados de atacantes externos e fornece um mecanismo para transmitir dados com risco limitado de exposição. O HTTPS é um exemplo de criptografia em trânsito.

Tipos de Criptografia

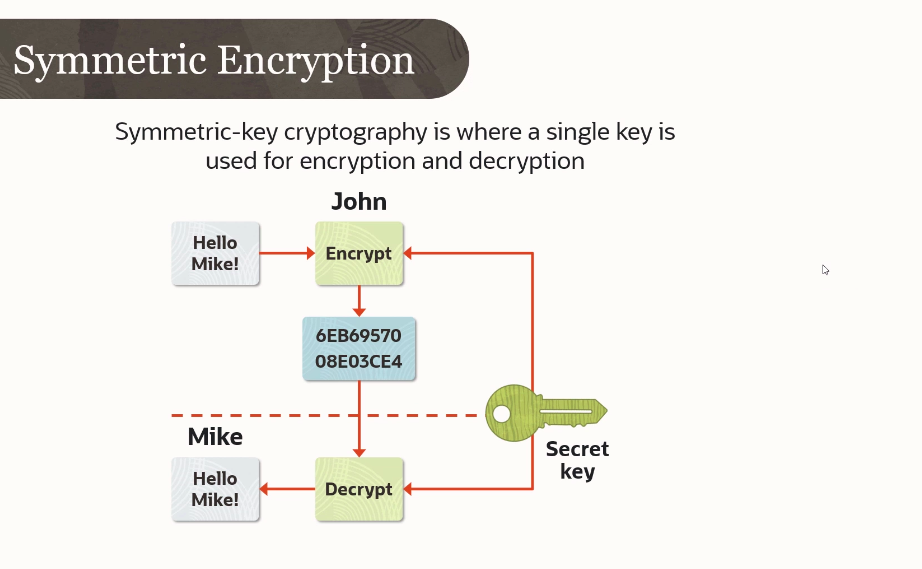

Criptografia Simétrica

Na criptografia simétrica, uma única chave é usada para criptografia e descriptografia. Por exemplo, se João quer enviar uma mensagem para Mike, ele usará uma chave secreta para criptografar a mensagem. Mike, que possui a mesma chave, poderá descriptografar a mensagem.

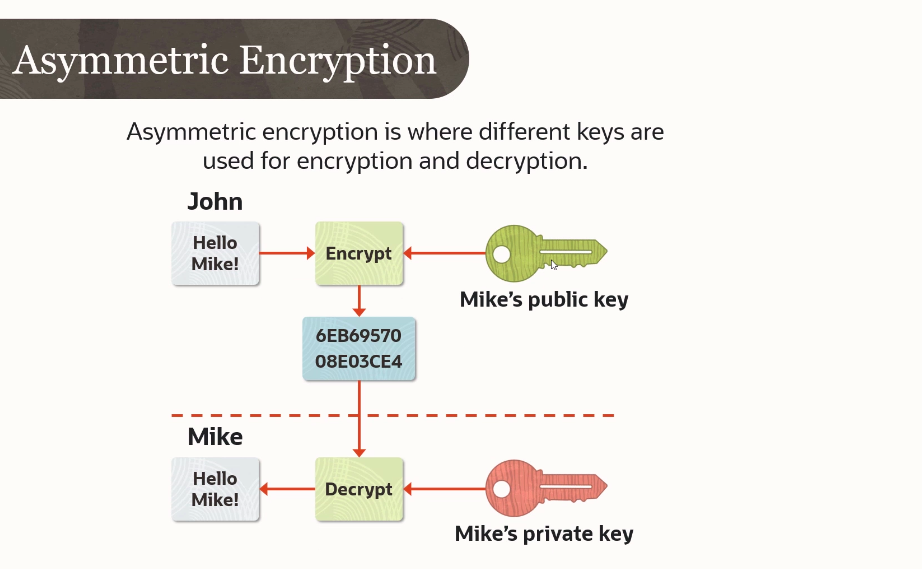

Criptografia Assimétrica

Na criptografia assimétrica, chaves diferentes são usadas para criptografia e descriptografia. Um par de chaves é gerado: uma chave pública (que pode ser conhecida por outros) e uma chave privada (conhecida apenas pelo proprietário). Qualquer pessoa pode criptografar mensagens usando a chave pública, mas apenas o detentor da chave privada pode descriptografá-las. A segurança depende do segredo da chave privada.

Algoritmos de Criptografia

AES (Advanced Encryption Standard)

AES é um algoritmo de criptografia simétrica que usa a mesma chave para criptografar e descriptografar dados. Ele pode utilizar chaves de 128, 192 ou 256 bits.

RSA

RSA é um algoritmo de criptografia assimétrica onde uma chave pública criptografa os dados e uma chave privada descriptografa. RSA é mais intensivo computacionalmente e mais lento que AES.

ECDSA (Elliptic Curve Digital Signature Algorithm)

ECDSA é um algoritmo de criptografia de chave pública baseado em curvas elípticas. Ele gera chaves menores que os algoritmos de assinatura digital tradicionais, sendo utilizado principalmente para assinatura digital, não para criptografia de dados.

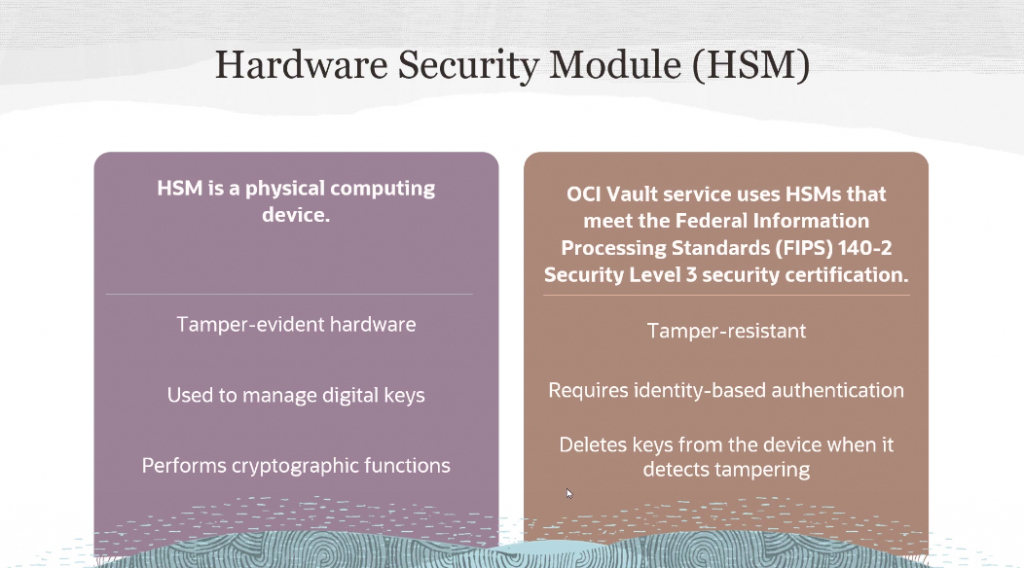

Módulo de Segurança de Hardware (HSM)

Um Módulo de Segurança de Hardware (HSM) é um dispositivo físico que protege e gerencia chaves digitais, realizando funções de criptografia e descriptografia. HSMs são resistentes a adulteração e certificadas por padrões internacionais, como o FIPS 140-2 Nível 3. No contexto da OCI, o serviço chamado Vault utiliza HSMs certificados para garantir a segurança das chaves de criptografia.

Características dos HSMs:

- Resistência a adulterações.

- Requer autenticação baseada em identidade.

- Apaga as chaves ao detectar tentativas de adulteração.

Para mais informações, você pode consultar a documentação oficial da Oracle:

- Criptografia de Objetos na OCI

- Gerenciamento de Chaves na OCI

- Práticas Recomendadas de Criptografia Transparente de Dados

- Guia de Segurança da OCI

- Fundamentos do OCI Vault

Serviço OCI Vault

Vamos explorar o que é o serviço OCI Vault. O OCI Vault é um serviço gerenciado que permite gerenciar centralmente chaves de criptografia e credenciais secretas. O Vault elimina a necessidade de armazenar chaves de criptografia e segredos em arquivos de configuração ou no código. Então, o que são essas chaves e segredos?

Uma chave especifica como transformar texto claro em texto cifrado durante a criptografia e como transformar texto cifrado em texto claro durante a descriptografia. Segredos são credenciais, como senhas, certificados, chaves SSH ou tokens de autenticação que você pode usar com os serviços da Oracle Cloud Infrastructure. Este serviço específico permite gerenciar centralmente essas chaves de criptografia e credenciais secretas.

Centralização e Segurança

A ideia é que você não precise armazenar essas informações em arquivos de configuração ou no código, pois isso pode levar a brechas de segurança. Agora, existem dois modos de proteção para chaves: software e módulos de segurança de hardware (HSM). No OCI, temos módulos de segurança de hardware que atendem à certificação FIPS 140-2 nível III. Essa certificação é um padrão federal para alguns desses módulos HSM. Mas qual é a diferença entre software e HSM?

A chave mestra protegida por um HSM é armazenada em um dispositivo de módulo de segurança de hardware e não pode ser exportada do HSM. Ela permanece dentro do HSM. Todas as operações criptográficas envolvendo a chave também acontecem no HSM.

Por outro lado, uma chave mestra protegida por software é armazenada em um servidor e, portanto, pode ser exportada do servidor para realizar operações criptográficas no cliente, em vez de no servidor.

Quando menciono servidor aqui, basicamente significa seu host de computador ou o host de armazenamento onde o armazenamento remoto ou o armazenamento de objetos é armazenado. Então, essa é a grande diferença entre gerenciar as chaves em HSM e gerenciá-las em software.

Algoritmos Suportados

O serviço Vault suporta os algoritmos AES, RSA e ECDSA. Qual é a diferença entre eles?

- AES: É um algoritmo simétrico, onde a mesma chave criptografa e descriptografa os dados.

- RSA: É uma criptografia assimétrica, onde a chave pública criptografa os dados e a chave privada descriptografa os dados.

- ECDSA: As chaves são usadas na assinatura digital, mas não podem ser usadas para criptografar ou descriptografar dados.

Portanto, há vários casos de uso e vários algoritmos simétricos e assimétricos suportados por este serviço específico. As chaves são integradas com outros serviços do OCI. Você pode girar suas chaves mestras, o que evita a necessidade de realizar uma nova criptografia completa.

Conceitos Básicos

O modo de operação do Vault é chamado de criptografia em envelope (envelope encryption). Pense nisso como uma hierarquia de dois níveis para chaves. A criptografia real ocorre com chaves chamadas de chaves de criptografia de dados. Elas são usadas para criptografar dados de clientes. E as chaves mestras de criptografia realmente criptografam as chaves de dados.

Você pode usar políticas de IAM para autorizar o acesso às chaves mestras. Assim, nem todos têm acesso a essas chaves. Além disso, você pode fazer auditoria de logs para monitorar todas as atividades relacionadas às chaves, garantindo a segurança do seu Vault com políticas e logs de auditoria.

Benefícios e Considerações

Os benefícios da criptografia em envelope incluem facilidade de gerenciamento, limitação do raio de explosão e o fato de que você está usando chaves mestras, o que não gera uma recriptografia completa dos dados. Você só precisa girar a chave mestra. No entanto, é importante ter cuidado: se a chave mestra for excluída, não há como recuperar os dados. Por isso, as chaves são excluídas suavemente com um intervalo de sete dias. Você deve fazer os backups necessários.

Lembre-se de que o Vault não pode ser excluído imediatamente. Você pode agendar a exclusão configurando um período de espera, que pode variar de 7 a 30 dias. O Vault e todas as chaves criadas dentro dele são excluídos no final desse período de espera, e todos os dados protegidos por essas chaves não estarão mais acessíveis após a exclusão do Vault. Uma vez excluído, o Vault não pode ser recuperado, razão pela qual o período de 7 a 30 dias existe por design.

Exemplo Prático

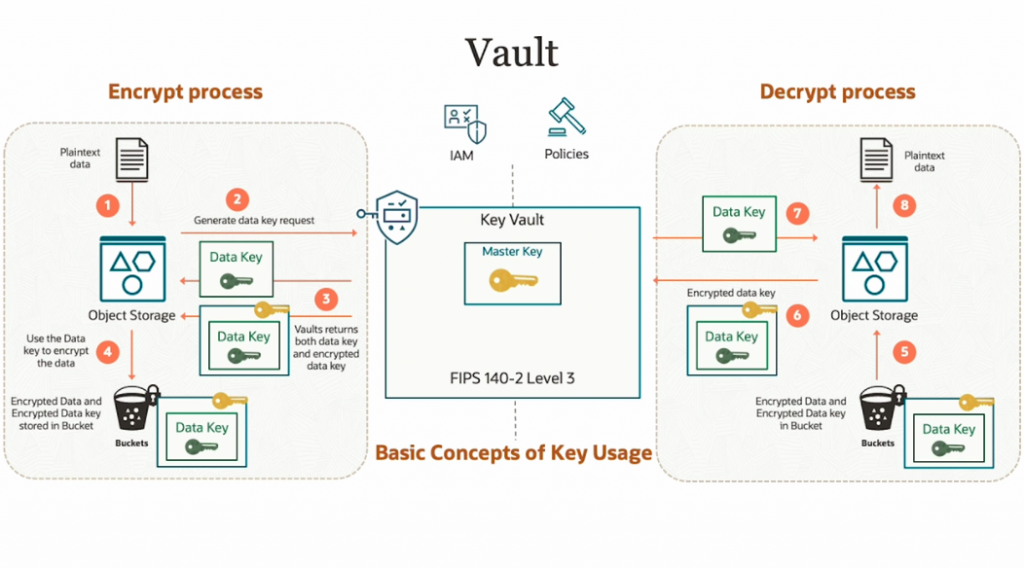

Vamos analisar um exemplo de como isso funciona com um serviço OCI. Suponha que você tenha um objeto em um bucket de armazenamento de objetos. Você faz o upload de alguns dados em texto claro. A primeira coisa que o serviço faz é criptografá-lo. A criptografia está ativada por padrão. Você pode trazer suas próprias chaves. Caso contrário, o serviço realiza a criptografia por padrão.

O serviço de armazenamento de objetos chama o serviço Vault e solicita a geração de uma chave de dados. O serviço Vault retorna uma chave de dados e também a chave de dados criptografada com uma chave mestra. A seguir, o armazenamento de objetos usa essa chave de dados para criptografar os dados em texto claro e descarta a chave de dados. Mas no bucket, ele mantém o objeto criptografado e a chave de dados criptografada.

Quando uma solicitação é feita para descriptografar esses dados, a chave de dados criptografada é enviada como parte da solicitação ao Vault. O Vault verifica a chave de dados criptografada, identifica a chave mestra e retorna a chave de dados. Esta chave de dados é então usada para descriptografar os dados em texto claro.

O OCI Vault é um serviço que você pode usar para gerenciar centralmente suas chaves e credenciais secretas. Ele possui muitos recursos avançados, como vimos em alguns exemplos rápidos de como a criptografia em envelope funciona.

Links Úteis

Para mais informações, consulte a documentação oficial:

- Oracle Cloud Infrastructure Vault

- Gerenciamento de Vaults

- Políticas de IAM para chaves

- Referência de Políticas para Chaves