A parte de Networking dentro do ambienteda Oracle Cloud pode ser bastante complexa, porém na abordagem da certificação Foundations Associate da OCI, ela não é abordada de uma forma tão complexa. Os pontos abordados na parte Networking da Foundations Associate são com relação a explicaçõ dos recursos básicos, como, VCNs, NAT Gateway, Internet Gateway, o DRG (Dynamic Routing Gateway) que é o ponto de conexão para outros serviços de outras redes, como conexão com sua rede On-Premise e outras Clouds usando o Fast Connect e VPN Site-to-Site e o Local Peering que permite a conexão entre 2 ou mais redes dentro da Oracle Cloud.

VCN

O que é uma VCN?

Uma VCN é uma rede virtual dentro da Oracle Cloud, definida por software. Então, pense em uma VCN como se fosse um Switch virtual, onde você pode configurar seus endereçamentos de rede, roteamento e de uma forma básica definir políticas de acesso usando Security Lists para permitir acesso aos seus recursos e aplicações de forma segura.

Dentro da VCN você ainda tem atribuições de NAT Gateway, que permitem que seus recursos como servidores e clusters terem o acesso de outbound (saída) a internet, Internet Gateway que permitem que pela internet você tenha acesso aos seus recursos com inbound (entrada) e o Service Gateway, que permite a comunicação com outros recursos dentro da OCI como buckets Object Storage por exemplo.

Isso tudo pode permitir que suas instâncias se comuniquem entre si, se comuniquem com outras VCNs, em outras regiões, com recursos On-Premise e/ou com recursos em outras clouds. Isso tudo de forma escalável e com alta disponibilidade.

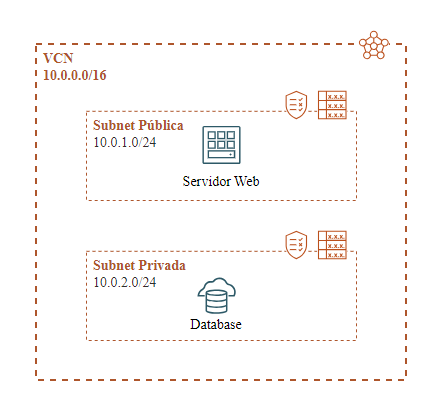

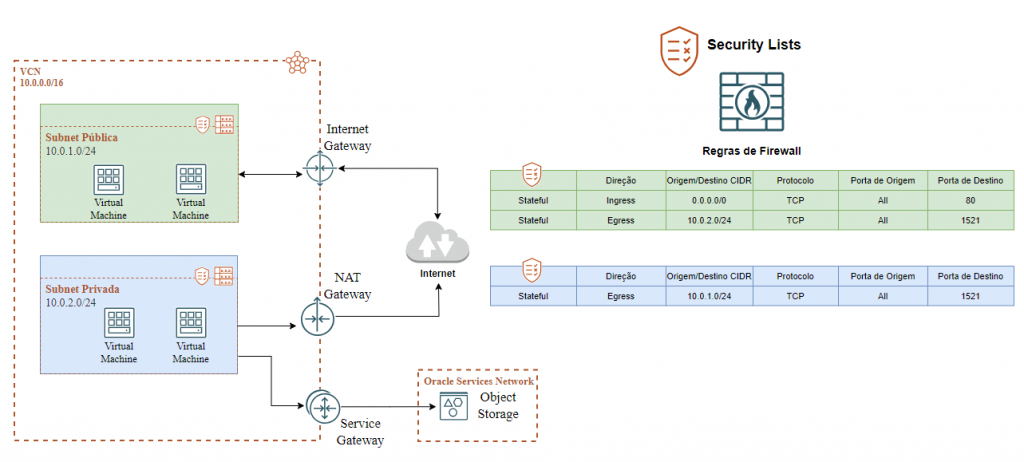

Exemplo de como funciona a configuração básica de uma VCN.

Observando essa topologia da VCN e suas subnets, podemos observar que ela tem a notação de um CIDR, a partir do endereçamento das suas VCNs, você pode criar diversas outras subnets (sub-redes) dentro da sua VCN, seguindo o enderaçamento pertinente dela. Como na foto a VCN possui um endereçamento 10.0.0.0/16, você pode criar diversas outras subnets dentro dela como 10.0.0.0/24, 10.0.1.0/24, 10.0.2.0/24, 10.10.0.0/23, e por aí vai, todos dentro do endereçamento da sua VCN.

Para quem ainda não tem uma habilidade muito abrangente na parte de endereçamento de rede, sugiro fazer algumas pesquisas por endereçamentos de rede e CIDR.

Uma dica que ajuda, é a calculadora de rede https://jodies.de/ipcalc que pode lhe ajudar a calucular o tamanho da redes e usar os endereçamentos com os parâmetros que desejar.

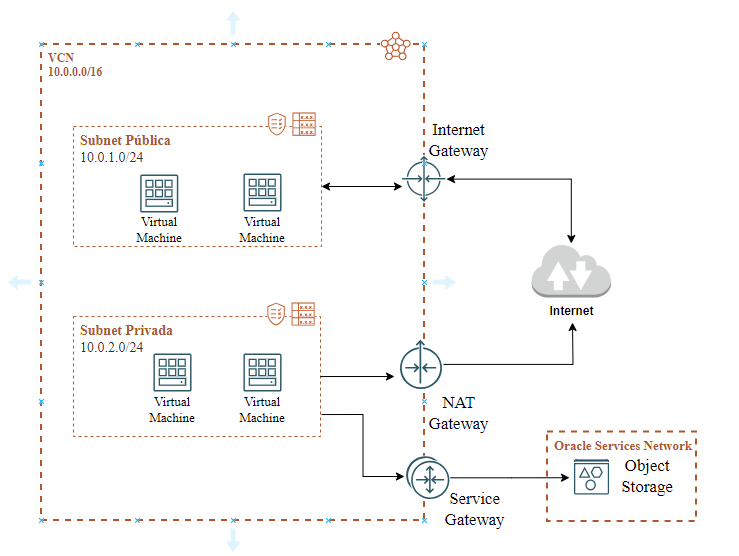

Exemplo da comunicação dos recursos dentro de uma VCN.

No cenário acima nós temos máquinas em uma subnet pública e em uma subnet privada dentro de uma VCN, dentro destas subnets estamos utilizando os recursos de Internet Gateway, NAT Gateway e Service Gateway.

Internet Gateway

O Internet Gateway permite que você utilize a comunicação de forma bi-direcional de modo que suas máquinas em uma subnet possam se comunicar com a internet e você possa estabelecer a comunicação através da internet com as suas máquinas, publicando um web server por exemplo na porta 80 por exemplo.

Então na imagem acima, vemos em as máquinas na subnet pública estão recebendo comunicação da internet de forma que podem ser acessíveis e também podem se comunicar com a internet.

NAT Gateway

O NAT Gateway permite que você utilize a comunicação de forma unilateral com a internet de modo que seus serviços se comuniquem com a internet, mas não possam ser acessados publicamente, como na imagem acima.

Na subnet privada as máquinas podem acessar a internet (outbound) para se comunicar com sites e serviços, mas não podem receber conexões da internet.

Service Gateway

O Service Gateway funciona como uma ponde de conexão com as suas instâncias, clusters e servidores com outros recursos da Oracle Cloud como buckets Object Storage, File Storage, Bastions, Database Services e outros recursos, que podem ser vistos aqui nesta documentação abaixo.

https://www.oracle.com/br/cloud/networking/service-gateway/service-gateway-supported-services/

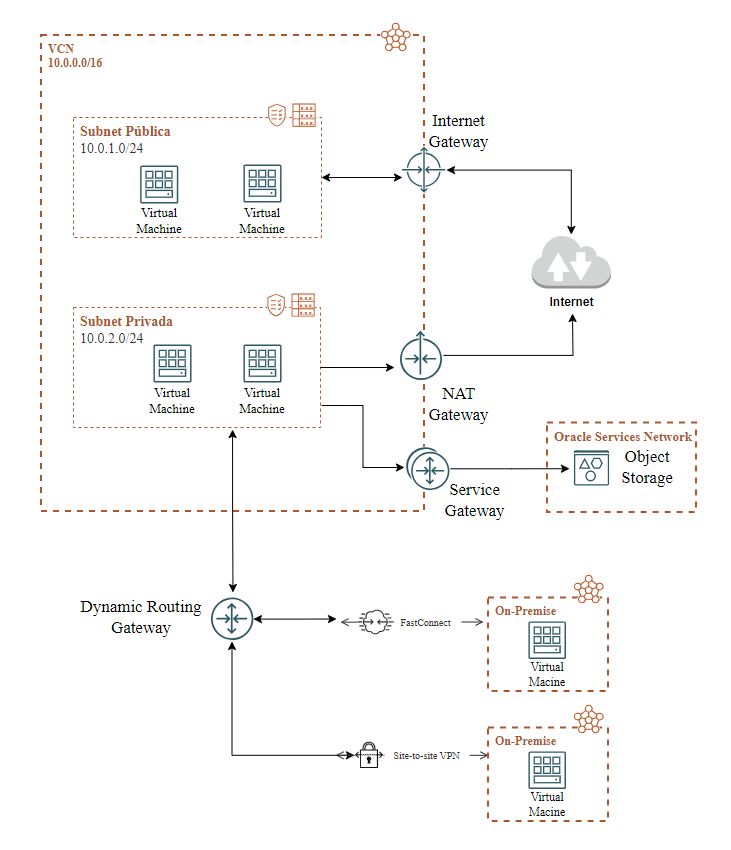

Dynamic Routing Gateway (DRG)

O Dynamic Routing Gateway ou DRG é um roteador virtual que fornece a comunicação com o tráfego privado com sua rede on-premise ou outra cloud por exemplo atrávés da internet.

Na imagem acima vemos um Dynamic Routing Gateway (DRG) conectado a um Fast Connect que permite o acesso a uma rede on-premise e a uma VPN Site-to-Site permitindo a comunicação com outra rede on-premise com a subnet privada dentro da nossa VCN.

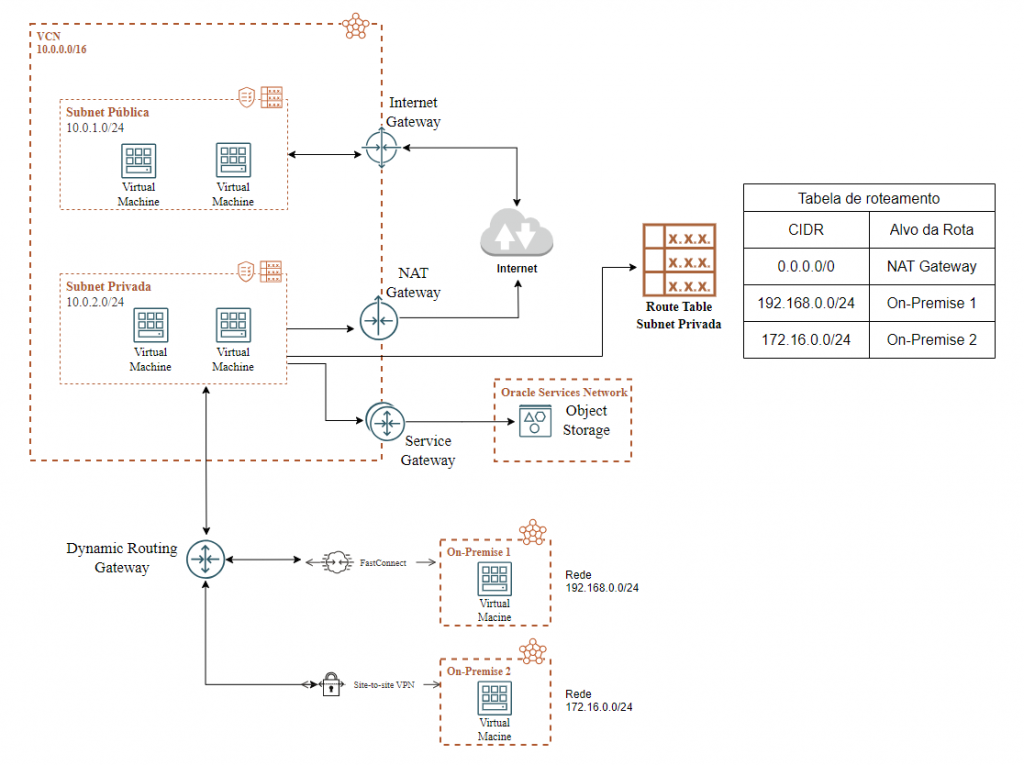

VCN Routing (Roteamento da VCN)

O roteamento da VCN permite que você possa definir a comunicação com as rede com os quais deseja se comunicar na sua VCN, o acesso a internet e o acesso a suas rede on-premise por exemplo.

No exemplo abaixo mostramos um exemplo de como funciona a tabela de roteamento.

O que podemos observar é o seguinte, temos a comunicação da nossa VCN com duas subnets, na subnet privada, vamos supor que temos máquinas de uma aplicação e um banco de dados, nós temos a comunicação na Route Table da subnet de forma que permite a comunicação com a rede 0.0.0.0/0 para o NAT Gateway, pois vamos supor que os servidores precisem acessar a internet para baixar patches ou atualizações, e temos a comunicação com as redes 192.168.0.0/24 e 172.16.0.0/24 que são nossas duas redes On-Premise.

Mostrando o exemplo de como as tabelas de roteamento ficam definidas dentro das nossas subnets.

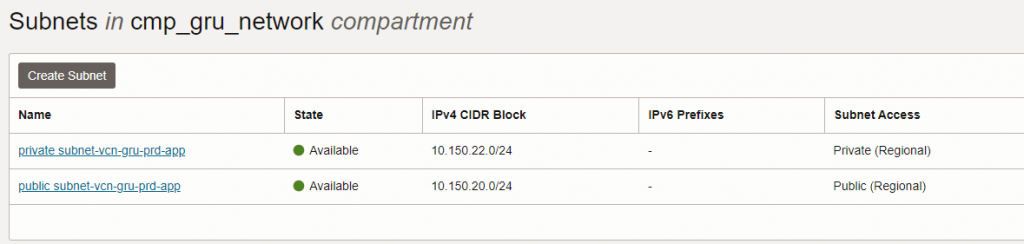

Aqui abaixo eu tenho 2 subnets do meu LAB.

Aqui nós temos o exemplo de como ficaria nossa tabela de roteamento para a comunicação da nossa subnet com o ambiente das nossas 2 rede On-Premise

Vejamos que a rede 0.0.0.0/0 está setada para o NAT Gateway e as redes 192.168.0.0/24 e 172.16.0.0/24 estão setadas para o DRG.

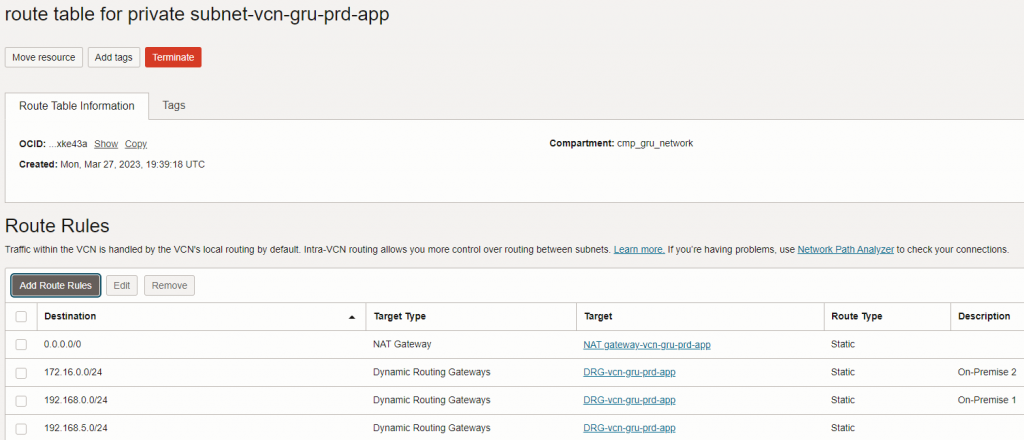

Local Peering Connection

O Local Peering permite você conectar várias redes dentro do seu ambiente da Oracle Cloud. Por padrão este recurso não vem criado automaticamente com a criação das suas VCNs.

Se as suas redes estiverem todas na mesma região, você pode utlizar o Local Peering para conectá-las entre si.

Na imagem acima você pode observar a comunicação e a tabela de roteamento para as conexões de Local Peering.

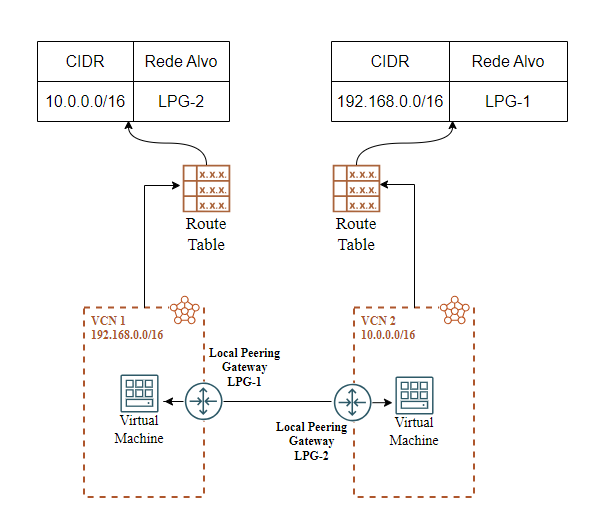

Remote Peering Connection

O Remote Peering Connection permite você conectar várias redes dentro do seu ambiente da Oracle Cloud quando estão em regiões diferentes. Por padrão este recurso não vem criado automaticamente com a criação das suas VCNs.

Neste cenário você pode interconectar suas regiões para o tráfego local, o tráfego que não é para a internet.

Segurança da VCN

Security Lists (Listas de Segurança)

As Security Lists são basicamente as suas regras de firewall associadas diretamente a sua subnet. Todas as regras que você aplicar a sua Security List, estarão diretamente associadas as todas as suas máquinas/instâncias dentro daquela subnet que está atrelada a esta Security List.

Na imagem acima podemos ver como são atribuídas as regras de firewall em uma Security List, quando você atribui por exemplo, a abertura da porta 80 da forma que está na subnet pública, todas as instâncias que estarão dentro dessa subnet terão a porta 80 aberta de modo a aceitarem conexões, visto que a regra está como “Ingress”, que é o atributo que permite a conexão externa.

Já na outra regra que está como “Egress”, ela permite a saída da conexão se originando pelas máquinas da rede 10.0.2.0/24 na porta .

Temos o atribudo de “Stateful” que é o monitoramento de estado, a diferença entre o “Stateful” para o “Stateless”, é que o Stateful permite a comunicação desta conexão sempre na vice-versa, sem a necessidade de configuração adicional.

Para um melhor entendimento sobre Security Lists, recomendo uma consulta na documentação oficial netse link abaixo.

https://docs.oracle.com/pt-br/iaas/Content/Network/Concepts/securitylists.htm#Security_Lists

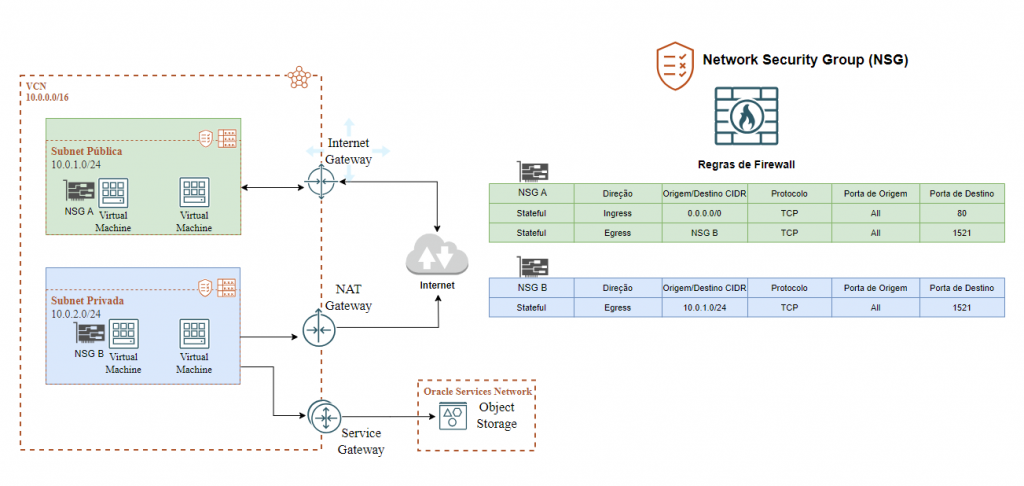

Network Security Group (NSG)

Nós temos ainda o recurso de Network Security Group, que é o Grupo de Segurança de Rede, ele tem o funcionamento semelhante ao Security List, porém a aplicação dele é diretamente a uma interface de rede ou grupo de interfaces de rede.

Na imagem acima podemos ver a atribuição de regras que estão configuradas entre os NSGs, refinando o acesso entre as instâncias sem afetar as liberações nas Security Lists.

Portanto, entendemos que a diferença entre as Security Lists para NSG é que o NSG se aplica diretamente a interface de rede ou grupos de interfaces de rede, enquanto a Security List se aplica diretamente a subnet envolvendo todas as instâncias que estejam dentro dela.

Para um melhor entendimendo, recomendo uma consulta sobre NSGs na documentação oficial neste link abaixo.

https://docs.oracle.com/pt-br/iaas/Content/Network/Concepts/networksecuritygroups.htm

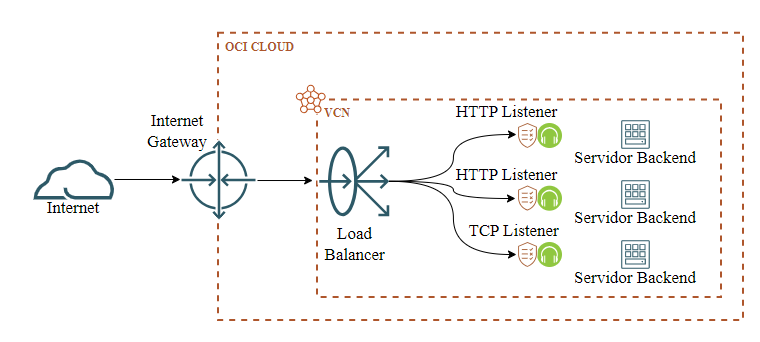

Load Balancer

O recurso de Load Balancer é uma maneira de você obter alta disponibilidade e escalabilidade dos seus recursos dentro da OCI.

A maneira como o Load Balancer funciona, é também conhecido como um Proxy Reverso, você tem um Load Balancer para acessar vários clients, estes clients chegam até o Load Balancer, o Load Balancer faz o proxy deste tráfego para vários servidores de backend. Fazendo não somente a proteção destes servidores de backend, mas também garantindo alta disponibilidade da sua aplicação, caso um dos servidores não esteja disponível, ele ainda garantirá a alta disponibilidade da aplicação.

O Load Balancer também vai garantir a escalabilidade pois se muitos clients chegarem até o Load Balancer mais servidores de backend para sua aplicação.

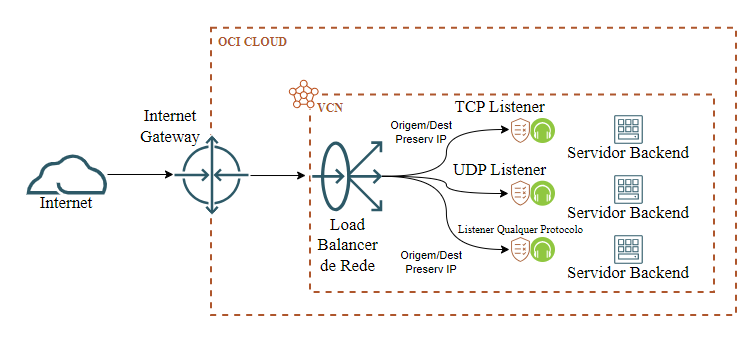

Há 2 tipos de Load Balancer na OCI, o Load Balancer de Aplicação, que atua na camada 7 do modelo OSI, fazendo HTTP e HTTPS e o Load Balancer de Rede, que opera nas camadas 3 e camada, podendo gerenciar o tráfego nas camadas de TCP, UDP e ICMP.

Load Balancer de Aplicação

Os Load Balancers são Flexíveis e com shapes dinâmicos, permitindo você ter um controle da sua carga e tráfego.

O Load Balancer na OCI possui um limite máximo de tráfego podendo ir de 10 Mbps até 8 Gbps, lembrando que para cada limite máximo há valores de cobrança diferenciados.

Você pode deixar o seu Load Balance configurado de forma dinâmica, de modo que ao atingir o limite máximo da atual configuração, ele automaticamente muda para a configuração seguinte.

Os Load Balancers podem ser configurados de forma Pública ou Privado, sendo que o Load Balancer público estará disponível para a internet através de um IP Público e o Load balancer privado será para dimensionamento de suas cargas de trabalho internas, como um tráfego de banco de dados, por exemplo.

Load Balancer de Rede

O Load Balancer de Rede também pode ser criado de forma pública ou privada e suporta escalabilidade e alta disponibilidade.

Por qual motivo um Load Balancer de Rede deve ser utilizado ao invés de um Load Balancer de Aplicação?

O Load Balancer de Rede é muito mais rápido que um Load Balancer de Aplicação, ele tem uma latência muito menor, porém, ele não faz o tratamento de HTTP/HTTPS, não faz a inspeção de pacotes e não trabalha com certificados SSL, que é uma das principais funcionalidades do Load Balancer de Aplicação.

Portanto, se você estiver procurando a inteligência no roteamento de HTTP e HTTPS, o Load Balancer de Aplicação é o mais recomendado, agora se você estiver buscando velocidade e baixa latência e pode fazer a tratamento de SSL diretamente no seu servidor/aplicação, então o Load Balancer de Rede é o mais indicado.

Para um melhor entendimento sobre Load Balancers da OCI, recomendo a consulta da documentação oficial no link abaixo.

https://docs.oracle.com/en-us/iaas/Content/Balance/Concepts/balanceoverview.htm